У Вас задваивание безналичных платежей в УТ 11.4, исправляем!!!

Всем привет. Может такое произойти, что в окне безналичных платежей конфигурации УТ 11 происходит задвоение информации, т.е. от одного и того же контрагента пришли поступления одной и той же суммой в один и тот же день (дублирование). У меня данные из клиент-банка заливаются в БП, а затем через обмен выполняется перелив с БП в УТ, вот и получилось у меня задвоение. В журнале операций все прошло нормально, без задвоений, а вот в самой программе отобразилось уже так, произойти это могло по многим причинам (коряво прошел обмен, ошибка релиза, внутренние ошибки алгоритма и т.п. – вариантов масса).

Что я сделал, в первую очередь, конечно, резервную копию.

Запуск и настройка ZMedia Proxy на Android и Android TV

Наверное самое простое из того, что мы сегодня будет рассматривать, все что нам необходимо сделать, это установить приложение на Ваш телефон или ТВ-бокс, зайти в приложение Z Media Proxy, перейти на вкладку Настройки, прописать User-Agent — SmartSDK или убрать его совсем, далее проверяем, что на вкладке Плейлисты есть прописанный плейлист, затем на вкладке состояние нажать на кнопку запустить. Далее в любом плеере который способен воспроизводить плейлисты например LazyIPTV или TiviMate прописываем ссылку http://127.0.0.1:7171/playlist.m3u8 и все у нас должно подгрузиться чуть больше 500 каналов и мы уже можем начинать их смотреть. Up. 11.01.2021 У всех перестал работать ZMP, теперь в обязательном порядке необходимо прописать User-Agent или вовсе его убрать, сделать это можно в последней версии Zmedia Proxy ver.0.0.38.build.2.0.

Запускаем приложение Z Media Proxy и проверяем плейлист

О том, как обнаружить и удалить угрозу

Перед тем, как приступать к расшифровке файлов crypted000007, необходимо найти и удалить вирус с компьютера.

Поэтому настоятельно рекомендую следующее:

- После обнаружения хотя-бы одного закодированного файла, незамедлительно выключить компьютер.

- Затем с другого устройства скачать антивирусные программы, включая бесплатную утилиту от Доктор Веб, Malwarebytes Anti-Malware и AVZ.

- Войти в безопасный режим. Таким образом вы деактивируете вымогатель. Для его запуска при старте компьютера нужно нажимать клавишу «F8» до появления соответствующего окна.

- Провести полную проверку системы и вылечить компьютер от найденных угроз.

Ручной способ обнаружения:

- Чаще всего шифровальщик crypted000007 встраивается в системный компонент csrss.exe для несения своей вредоносной деятельности. Однако, в некоторых случаях могут использоваться и другие названия. Определить потенциальные угрозы можно открыв диспетчер задач и перейдя во вкладку «Процессы».

- Отсортируйте значения и посмотрите, какой процесс больше всего расходует ресурсов процессора или оперативной памяти.

- Нажмите по нему правой мышкой и выберите пункт «Открыть место хранения». Также можно воспользоваться обычным поиском через «Мой компьютер».

- Удалите найденный компонент с диска.

- Откройте редактор реестра комбинацией «WIN+R», выполнив команду «regedit». Перед тем, как начать работу с реестром, рекомендую сделать бэкап.

- Нажмите «Ctrl+F» и произведите поиск по названию, в моем случае это csrss.exe.

- Удалите найденные упоминания в реестре и перезагрузите компьютер.

- Заново откройте диспетчер задач и убедитесь, что опасный процесс был успешно удален из системы.

После того, как удаление вируса crypted000007 будет успешно завершено, можно приступать к расшифровке файлов.

Как произошло заражение

На почту пришло письмо от страхового агентства, в котором было рассказано о важности письма с просьбой ознакомиться с прикрепленным документом отчетности. Именно таким образом чаще всего и происходит заражение компьютера

Злоумышленники прибегают к различным трюкам, чтобы напугать или заинтересовать пользователя.

Так совпало, что знакомый работал страховым агентом и ничего не подозревая открыл приложенный документ. С этого все и началось.

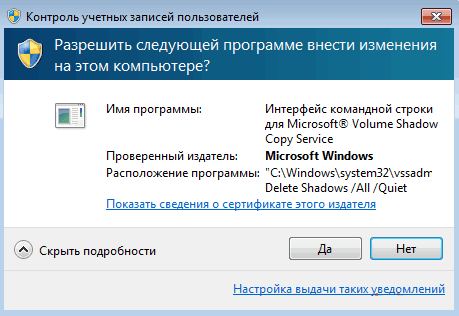

Спустя определенное время начало появляться окно, просящее разрешение на внесение изменений. Если дать разрешение, то удалятся теневые копии файлов и уже вряд ли получится восстановить информацию.

После многочисленных попыток отклонения, окно пропало и больше не появлялось. Но через время знакомый заметил, что расширение некоторых файлов поменялось на crypted000007, в результате чего они оказались недоступны для чтения.

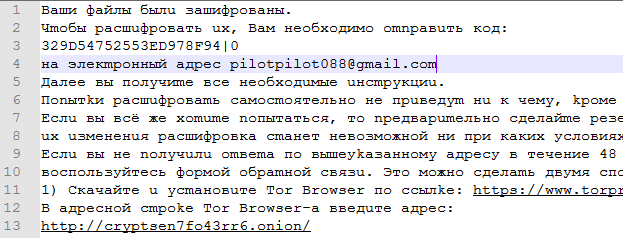

Именно так и действует шифровальщик. Его цель зашифровать ваши данные и создать на рабочем столе множество одинаковых текстовых документов, в которых содержится контактная информация для связи с создателем вируса crypted000007. Обычно просят выслать специальный код на адрес pilotpilot088@gmail.com, после чего вы получите дальнейшие инструкции.

Если говорить конкретнее, то злоумышленник пообещает выслать дешифратор или самостоятельно вернуть все данные после перечисления определенной суммы на его счет. Ни в коем случае на это не видитесь.

Не понимая, что происходит мне незамедлительно от звонились и попросили о помощи.

3 Задание к работе

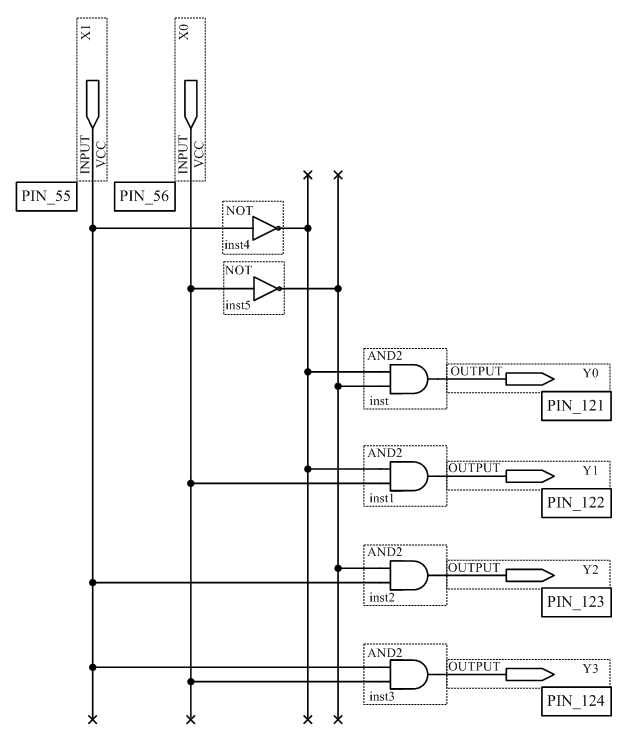

3.1 Исследовать принцип работы дешифратора 2 x 4

Сконфигурировать ПЛИС в соответствии с рисунком 3.1. Подключить к входам X0 и X1 переключатели S7 и S8, а к выходам Y0, Y1, Y2, Y3 светодиодные индикаторы LED5, LED6, LED7, LED8. Для этого подключить входы и выходы дешифратора к соответствующим ножкам ПЛИС.

Подавая все возможные комбинации логических уровней на входы X0, X1 с помощью ключей S7, S8 и наблюдая за состояниями светодиодных индикаторов LED5, LED6, LED7, LED8, заполните таблицу истинности дешифратора.

Таблица 3.1 – Таблица дешифратора

| x1 | x2 | y0 | y1 | y2 | y3 |

| 1 | |||||

| 1 | |||||

| 1 | 1 |

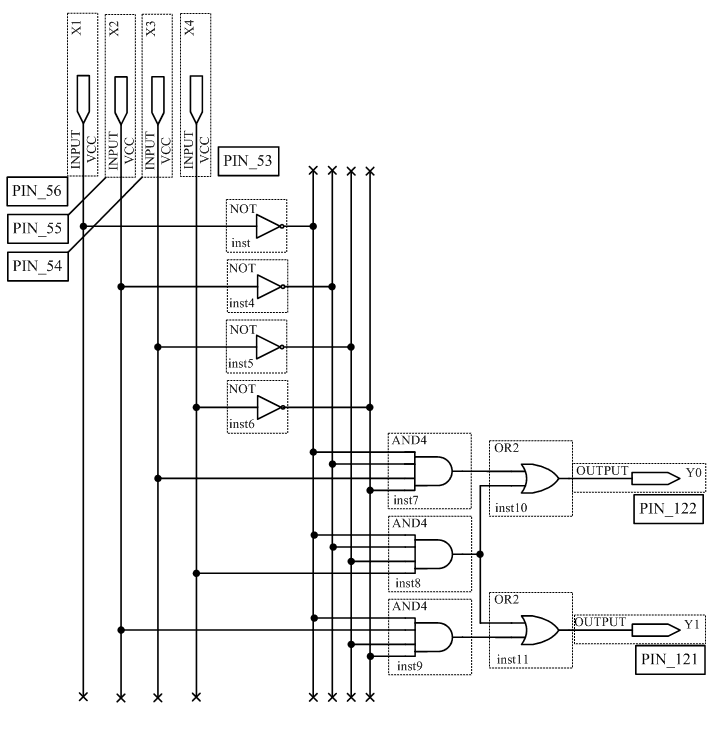

3.2 Исследовать принцип работы шифратора 4×2

Сконфигурировать ПЛИС в соответствии с рисунком 3.2.

Подключить к входам X1, X2, X3, X4 переключатели S8, S7, S6, S5, а к выходам Y0, Y1 светодиодные индикаторы LED8, LED7. Для этого подключить входы и выходы дешифратора к соответствующим ножкам ПЛИС. Подавая все возможные комбинации логических уровней на входы X1, X2, X3, X4 с помощью ключей S8, S7, S6, S5 и наблюдая за состояниями светодиодных индикаторов LED7, LED8, заполните таблицу истинности шифратора.

Таблица 3.2 – Таблица истинности шифратора

| x1 | x2 | x3 | x4 | y1 | y0 |

| 1 | |||||

| 1 | |||||

| 1 | |||||

| 1 |

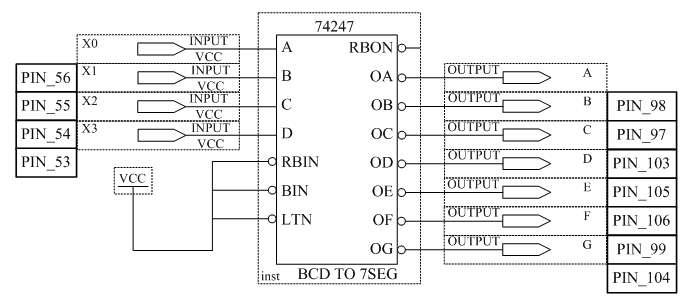

3.3 Исследовать работу преобразователя кода для семисегментного индикатора.

Составить таблицу истинности преобразователя кода (таблица. 3.3).

Собрать схему, изображенную на рисунке 3.3.

Таблица 3.3 – Таблица истинности преобразователя

| x3 | x2 | x1 | x0 | A | B | C | D | E | F | G |

| 1 | ||||||||||

| 1 | ||||||||||

| 1 | 1 | |||||||||

| 1 | ||||||||||

| 1 | 1 | |||||||||

| 1 | 1 | |||||||||

| 1 | 1 | 1 | ||||||||

| 1 | ||||||||||

| 1 | 1 |

Подавая с помощью ключей S8, S7, S6, S5 различные кодовые комбинации на входы X0, X1, X2, X3 определить цифры, высвечиваемые на индикаторе. По результатам эксперимента заполнить таблицу 3.4.

Таблица 3.4 – Таблица, описывающая работу преобразователя кода для семисегментного индикатора

| x3 | x2 | x1 | x0 | Показание индикатора |

| 1 | ||||

| 1 | ||||

| 1 | 1 | |||

| 1 | ||||

| 1 | 1 | |||

| 1 | 1 | |||

| 1 | 1 | 1 | ||

| 1 | ||||

| 1 | 1 |

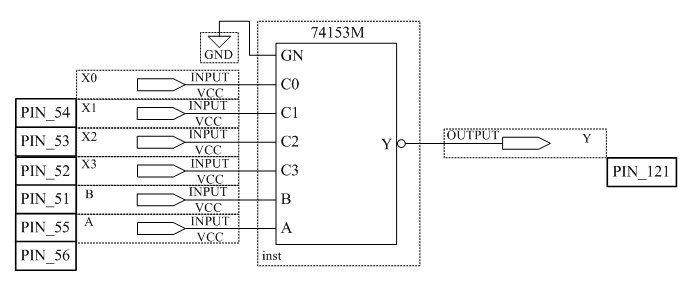

3.4 Исследовать работу мультиплексора 4×1

Сконфигурировать ПЛИС в соответствии с рисунком 3.4.

Поочередно устанавливая все возможные кодовые комбинации на адресных входах A и B, определите номера коммутируемых каналов. Номер коммутируемого канала определяется путем поочерёдного подключения к входам X0, X2, X3, X4 уровня логической единицы и наблюдения за выходом Y. Заполните таблицу 3.5.

Таблица 3.5 – Таблица, описывающая работу мультиплексора

| B | A | Номер коммутируемого канала |

| 1 | ||

| 1 | ||

| 1 | 1 |

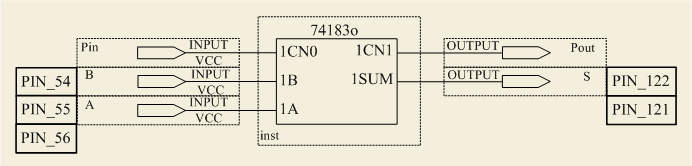

3.5 Исследовать схему сумматора

Сконфигурировать ПЛИС в соответствии с рисунком 3.5. Здесь Pin, Pout соответственно вход и выход единицы переноса, A и B – слагаемые, S – сумма.

Заполнить таблицу истинности сумматора (таблица 3.6).

Таблица 2.7 – Таблица истинности полного сумматора

| Pin | B | A | Pout |

| 1 | |||

| 1 | |||

| 1 | 1 | ||

| 1 | |||

| 1 | 1 | ||

| 1 | 1 | ||

| 1 | 1 | 1 |

Дешифратор кода операции

Лекция №8. Структура ЭВМ.

Дешифраторы.

Дешифраторы находят широкое применение в узлах и устройствах ЭВМ. Дешифраторы предназначены для декодирования (распознавания) кодовых комбинаций (адрес устройства, код операции и т. д.).

Дешифратор адреса

Дешифратор адреса – это устройство входящее в состав другого устройства опознающее собственный адрес этого устройства (рис. 1).

Рассмотрим построение дешифратора адреса на примере. Построим дешифратор адреса для четырехразрядной адресной шины А3, А2, А1, А.

Дешифратор адреса предназначен для опознавания адреса устройства A.

Адрес представляется многоразрядным двоичным числом (рис. 2).

A3A2A1A0 (2) – запись адреса в двоичной системе счисления

A10 = A3 * ´ 2 3 + A2 * ´ 2 2 + A1 * ´ 2 1 + A * ´ 2 0 — адрес в десятичной системе счисления

Если на вход дешифратора подается собственный адрес устройства, то на выход подается единичный сигнал » 5 В. Если на вход подается не собственный адрес, то на выход подается нулевой сигнал » 0,2 В.

Правило построения дешифратора адреса

1. Произведем перевод адресного кода из десятичной системы счисления в двоичную систему счисления и дополним полученное двоичное число слева нулями до необходимой разрядности n+1.

2. Построим логическое выражение которое будет являться логическим произведением n сомножителей. Каждый сомножитель является элементарным высказыванием или элементарным высказыванием взятым с отрицанием. Сопоставим с каждым входом дешифратора элементарное высказывания:

3. Запишем логическое выражение в виде логического произведения высказываний Bi (i = 0. n), количество которых совпадает с количеством разрядов адресной шины n+1.

При этом каждый сомножитель Bi(i = 0. n) равен:

Ai (i = 0. n), если соответствующий разряд двоичного числа равен 1;

ØАi (i = 0. n), если соответствующий разряд двоичного числа равен 0.

4. Применим алгоритм построения логических схем.

Пример 1 дешифратора (рис. 3).

102

102

По сигналу с дешифратора это устройство должно активизироваться, если на адресной шине появляется сигнал, равный пяти (Аз = 0, A2 = 1, А1 = 0, А = 1), т. е. дешифратор распознает адресный код, равный пяти, и при этом на выходе дешифратора вырабатывается сигнал, равный логической единице.

Адрес равен 510 = 1012 = 01012

1310 = 1 3 1 2 0 1 1 0 2, n = 4

Дешифратор кода операции

Пример дешифратора команд с таблицей истинности (табл.1)показанна рис. 7.

Двухфакторная аутентификация в 1С через Telegram и Email

1С, начиная с версии платформы 8.3.21, добавили в систему возможность двойной аутентификации. Как это работает: в пользователе информационной базы появилось свойство «Аутентификация токеном доступа» (АутентификацияТокеномДоступа во встроенном языке), если установить этот признак и осуществить ряд манипуляций на встроенном языке, то появляется возможность при аутентификации отправлять HTTP запросы, которые и реализуют этот самый второй фактор. Данное расширение позволяет организовать двухфакторную аутентификацию с помощью электронной почты или мессенджера Telegram.

2 стартмани

Линейный (одноступенчатый) дешифратор

Данный дешифратор используется, если на его вход подаётся двоично-десятичный код только в прямой форме. Схема такого дешифратора состоит из входных элементов “И-НЕ” и выходных схем “И”.

Таблица 1

| Входы | Выходы | |||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|

| 8 | 4 | 2 | 1 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 |

| 1 | ||||||||||||

| 1 | 1 | |||||||||||

| 1 | 1 | |||||||||||

| 1 | 1 | 1 | ||||||||||

| 1 | 1 | |||||||||||

| 1 | 1 | 1 | ||||||||||

| 1 | 1 | 1 | ||||||||||

| 1 | 1 | 1 | 1 | |||||||||

| 1 | 1 | |||||||||||

| 1 | 1 | 1 |

В соответствии с принципами построения произвольной

таблицы истинности по произвольной таблице истинности получим схему

дешифртора, реализующего таблицу истинности, приведённую в таблице 1. Эта схема

приведена на рисунке 2.

Рис. 2 – Принципиальная схема двоично-десятичного дешифратора и

его

условное графическое обозначение

Как видно на этой схеме для реализации каждой строки таблицы истинности

потребовалась схема “4И”. Схема “ИЛИ” не потребовалась, так как в таблице

истинности на каждом выходе присутствует только одна единица.

Точно так же можно получить схему для любого другого

дешифратора.

Функциональная схема дешифратора на 16 выходов приведена на рисунке 3.

Для преобразования сигнала

необходимо на входы V1 и V2 микросхемы подать сигналы логических

нулей.

Рис. 3 – Схема и условное графическое обозначение двоично-десятичного дешифратора К155ИД3

Пусть на входе дешифратора присутствует двоичное число 1111. В этом случае на всех пяти входах элемента DD1.15 будут сигналы логических единиц, а на выходе этого элемента будет логический нуль. На выходах всех остальных 15 элементов будут сигналы логических единиц. Если хотя бы на одном из входов V логическая единица, то единицы будут на всех 16 выходах.

На рис. 4 представлен интегральный дешифратор К155ИД3. Входы E0 и E1 являются разрешающими.

При наличии на них напряжения низкого уровня на одном из выходов

дешифратора 0-15 также имеется напряжение низкого уровня, причем номер

этого выхода является эквивалентом двоичного числа, поданного на входы 1,

2, 4, 8. Так, при подаче кодовой комбинации входных сигналов 0110 в

активном состоянии будет выход 6 (вывод 7) При этом на всех остальных выходах будет напряжение высокого

уровня. Если же на входы E0, E1 подать напряжение высокого уровня, то

такое же напряжение будет на всех выходах дешифратора. Поэтому входы E0, E1

называют разрешающими или стробирующими.

Рис. 4 – Условное графическое обозначение дешифратора К155ИД3

К преимуществу линейных дешифраторов можно отнести простоту схемы и высокое быстродействие, поскольку входные переменные одновременно поступают на все элементы И. Одновременно, без дополнительных задержек, формируется и результат на выходах этих элементов.

К недостаткам следует отнести:

- число используемых логических элементов с увеличением разрядности кода возрастает;

- одновременно с этим увеличивается и число входов логических элементов;

- наличие в схеме разнотипных логических элементов, что экономически не выгодно.

Как расшифровать и восстановить файлы после вируса CRYPTED000007

Что делать, когда вирус CRYPTED000007 зашифровал ваши файлы? Техническая реализация шифрования не позволяет выполнить расшифровку файлов без ключа или дешифратора, который есть только у автора шифровальщика. Может быть есть какой-то еще способ его получить, но у меня нет такой информации. Нам остается только попытаться восстановить файлы подручными способами. К таким относится:

- Инструмент теневых копий windows.

- Программы по восстановлению удаленных данных

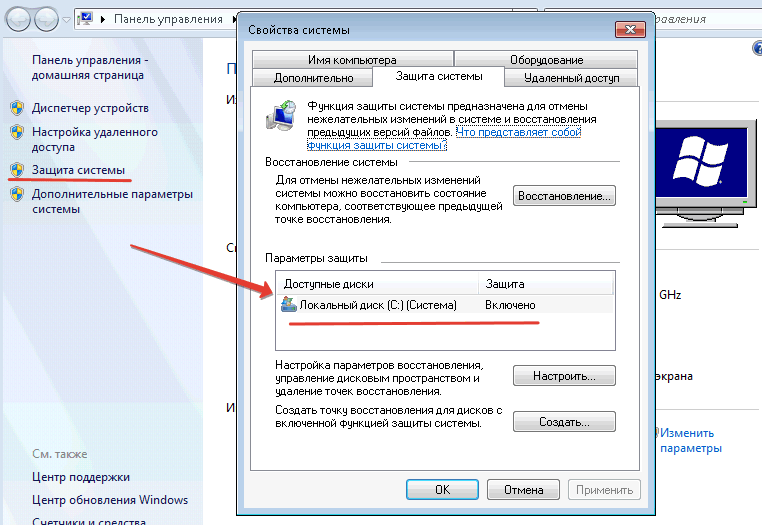

Для начала проверим, включены ли у нас теневые копии. Этот инструмент по-умолчанию работает в windows 7 и выше, если вы его не отключили вручную. Для проверки открываем свойства компьютера и переходим в раздел защита системы.

Если вы во время заражения не подтвердили запрос UAC на удаление файлов в теневых копиях, то какие-то данные у вас там должны остаться. Подробнее об этом запросе я рассказал в начале повествования, когда рассказывал о работе вируса.

Для удобного восстановления файлов из теневых копий предлагаю воспользоваться бесплатной программой для этого — ShadowExplorer. Скачивайте архив, распаковывайте программу и запускайте.

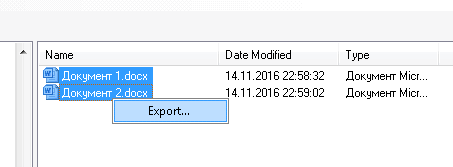

Откроется последняя копия файлов и корень диска C. В левом верхнем углу можно выбрать резервную копию, если у вас их несколько. Проверьте разные копии на наличие нужных файлов. Сравните по датам, где более свежая версия. В моем примере ниже я нашел 2 файла на рабочем столе трехмесячной давности, когда они последний раз редактировались.

Мне удалось восстановить эти файлы. Для этого я их выбрал, нажал правой кнопкой мыши, выбрал Export и указал папку, куда их восстановить.

Вы можете восстанавливать сразу папки по такому же принципу. Если у вас работали теневые копии и вы их не удаляли, у вас достаточно много шансов восстановить все, или почти все файлы, зашифрованные вирусом. Возможно, какие-то из них будут более старой версии, чем хотелось бы, но тем не менее, это лучше, чем ничего.

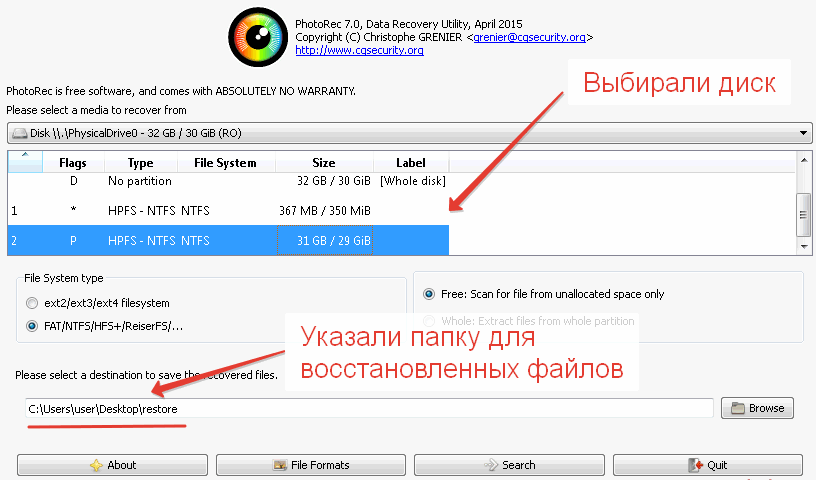

Если по какой-то причине у вас нет теневых копий файлов, остается единственный шанс получить хоть что-то из зашифрованных файлов — восстановить их с помощью средств восстановления удаленных файлов. Для этого предлагаю воспользоваться бесплатной программой Photorec.

Запускайте программу и выбирайте диск, на котором будете восстанавливать файлы. Запуск графической версии программы выполняет файл qphotorec_win.exe. Необходимо выбрать папку, куда будут помещаться найденные файлы. Лучше, если эта папка будет располагаться не на том же диске, где мы осуществляем поиск. Подключите флешку или внешний жесткий диск для этого.

Процесс поиска будет длиться долго. В конце вы увидите статистику. Теперь можно идти в указанную ранее папку и смотреть, что там найдено. Файлов будет скорее всего много и большая часть из них будут либо повреждены, либо это будут какие-то системные и бесполезные файлы. Но тем не менее, в этом списке можно будет найти и часть полезных файлов. Тут уже никаких гарантий нет, что найдете, то и найдете. Лучше всего, обычно, восстанавливаются изображения.

Если результат вас не удовлетворит, то есть еще программы для восстановления удаленных файлов. Ниже список программ, которые я обычно использую, когда нужно восстановить максимальное количество файлов:

- R.saver

- Starus File Recovery

- JPEG Recovery Pro

- Active File Recovery Professional

Программы эти не бесплатные, поэтому я не буду приводить ссылок. При большом желании, вы сможете их сами найти в интернете.

Весь процесс восстановления файлов подробно показан в видео в самом конце статьи.

Зависает полнотекстовый поиск! Что было? Что я сделал?

Всем привет. После непредвиденного выключения компьютера, глюк системы, в одной из моих баз произошел глюк, а именно, в части поиска. Я спокойно вхожу в программу, могу все делать, но как только я начинаю пользоваться поиском, программа зависает и не отвисает, ну или нужно очень долго ждать (я этого не делал). Сначала я подумал, что глючит индексация поиска, и хотел ее перенумеровать, но зайти в настройки индексации полнотекстового поиска у меня тоже не вышло, глючит при попытке проникновения в настройки, я попробовал отключить полнотекстовый поиск, программа заработала без глюков, но при использовании поиска не выполняла свою функцию.

Программа Штирлиц

Это приложение предназначено для работы с русскоязычными кодировками. Текст в нее можно копировать как из буфера обмена, так и из содержимого текстового файла. Приложение реализует проверку разных схем перекодировки; если схема не обеспечивает корректного отображения всех русскоязычных слов, она отбрасывается и проверяется следующая. Также в программе Штирлиц можно создать авторскую кодовую схему и применять ее при работе с текстом, подвергшимся многократным перекодировкам.

Чтобы обрабатывать сразу несколько файлов параллельно, необходимо открывать каждый из них в индивидуальном окне программы.

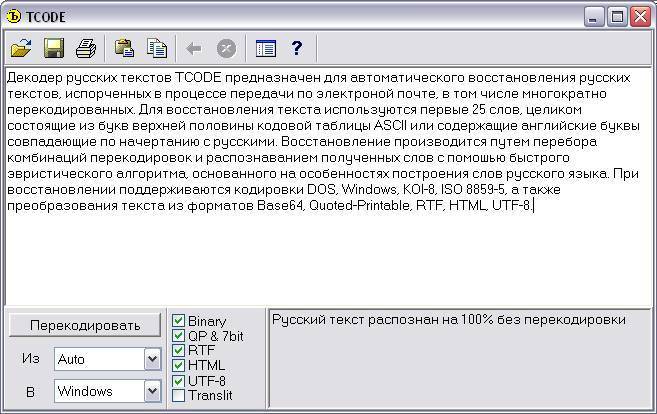

Декодер русских текстов TCODE

Этот программный продукт используется для восстановления русскоязычного текста, подвергшегося некоторым модификациям при передаче файла. Сюда относится и неподходящая кодировка. Решающее значение имеют первые 25 слов – они должны состоять из символов первой части ASCII. Скачать декодер можно на .

Типы

| Схема | Подсказка | Компонент дешифровщика требуется | Количество Батареек Дрэйдона | Расшифрованное сообщение | Разблокирует |

|---|---|---|---|---|---|

| Схема (Затерянное море) | На голографическом экране мелькают детализированные схемы многочисленных устройств и оружий Оружие что я поставляю работникам лаборатории, слабое. Оно едва годится для сражений Но даже его достаточно для защиты от моих механизмов, что могли выйти из под контроля Дополнение: если считаете себя сильным, то найдите в верхних слоях атмосферы строение, схожее с подобным в затерянном море Подбор этого предмета или его нахождение в инвентаре навсегда открывает новые рецепты | Дешифровальный компьютер Кинжал Гаусса Импульсный пистолет Блок содержания поглотителя звезд Тазер Выслеживающий диск | |||

| Зашифрованная cхема (Планетоид) | Для расшифровки требуется Дешифратор с базовым дешифровальным компьютером | Дешифровальный компьютер | 500 | В армии, как и в оружии, солдаты служат разным целям. Это различие имеет решающее значение, поскольку неправильный инструмент в неправильных руках—каким бы мощным он ни был—может быть с тем же успехом деревянной дубинкой. Добавление: Найдите мою оперативную базу ближе всего к дому Лихзарда. Я искренне желаю вам удачи, потому что уже давно у меня не было достойного испытуемого. | Частотный манипулятор Пистолет Гаусса Гидравлический вольтовый крушитель Датчики дальнего действия Модулятор материи Смонтированный сканер |

| Зашифрованная cхема (Джунгли) | Для расшифровки требуется Дешифратор с настроенными датчиками дальнего действия | Датчики дальнего действия | 950 | По мере того как ранг прогрессирует, так же часто растет и смертоносность снаряжения. В руках компетентных солдат оружие способно вносить изменения. Однако компетентные солдаты не предпринимают никаких действий, кроме приказов сверху. Не разочаровывайте. Отправляйся теперь в Ад за следующим компонентом, хранящимся в том, что когда-то было моими кузницами. | Продвинутый монитор Оцинковывающая глефа Лазер Гатлинга Винтовка Гаусса Пульт управления импульсной турелью Погибель системы |

| Зашифрованная cхема (Ад) | Для расшифровки требуется Дешифратор с продвинутым монитором | Продвинутый монитор | 1750 | Только самые высокопоставленные в батальонах армии Ихарима владели этим оружием. Однако это все еще не самые мощные мои инструменты. Этим…персонажам нельзя было доверять. Добавление: Остается последняя часть. Путешествуйте теперь от самого жаркого огня, который может предложить эта земля, к самому ледяному холоду. Я не могу отрицать, что у меня есть некоторое чувство поэтической симметрии. | Тяжелая лазерная винтовка Плазменная установка Импульсный дракон Змеиные глаза Система регулировки напряжения Дробитель волн |

| Зашифрованная cхема (Лед) | Для расшифровки требуется Дешифратор со сложной системой регулировки напряжения | Система регулировки напряжения | 5000 | С тех пор я добился прогресса в создании еще более мощного оружия, чем это, но они остаются творениями, которыми можно гордиться. Никакой прогресс не может быть достигнут без желания, которое исходит из неудовлетворенности. Добавление: Время пришло. Вы готовы. | Золотосодержащая квантовая охлаждающая ячейка Фазовый убийца Плазменная граната Искажатель полюса Импульсная винтовка Пушка Теслы |

Рекомендации по дальнейшей защите компьютера

Дам несколько советов, которые помогут защитить устройство то различных вирусных программ.

- Используйте комплексный антивирус, желательно один из самых популярных. Пускай даже если это будет бесплатная его версия. Конечно, ни один антивирус не обеспечит 100% защиты, но риск проникновения угрозы он значительно снизит.

- Пользуйтесь почтовым клиентом, например, Outlook. Многие антивирусы имеют на вооружении сканер электронной почты, который без труда находит зловред в содержимом письма, предотвращая проникновение в систему.

- Старайтесь не переходить по сомнительным ссылкам и не скачивать программы с неизвестных ресурсов, включая почтовые вложения. Но если это необходимо, то перед установкой или запуском какой-либо утилиты проверяйте ее антивирусом.

- Установите в браузер расширение «WOT». Так вы сможете оценивать качество того или иного ресурса. Многие антивирусы обладают веб сканером, блокирующим переход к опасному сайту. Это их еще один большой плюс.

Однако, если потерянную информацию вернуть не удалось, то все равно сохраните закодированные файлы, возможно, что совсем скоро появится нормальный дешифратор crypted000007.

Как лечить компьютер и удалить вымогатель CRYPTED000007

Вирус CRYPTED000007 уже у вас на компьютере. Первый и самый главный вопрос — как вылечить компьютер и как удалить из него вирус, чтобы предотвратить дальнейшее шифрование, если оно еще не было закончено

Сразу обращаю ваше внимание на то, что после того, как вы сами начнете производить какие-то действия со своим компьютером, шансы на расшифровку данных уменьшаются. Если вам во что бы то ни стало нужно восстановить файлы, компьютер не трогайте, а сразу обращайтесь к профессионалам

Ниже я расскажу о них и приведу ссылку на сайт и опишу схему их работы.

А пока продолжим самостоятельно лечить компьютер и удалять вирус. Традиционно шифровальщики легко удаляются из компьютера, так как у вируса нет задачи во что бы то ни стало остаться на компьютере. После полного шифрования файлов ему даже выгоднее самоудалиться и исчезнуть, чтобы было труднее расследовать иницидент и расшифровать файлы.

Описать ручное удаление вируса трудно, хотя я пытался раньше это делать, но вижу, что чаще всего это бессмысленно. Названия файлов и пути размещения вируса постоянно меняются. То, что видел я уже не актуально через неделю-две. Обычно рассылка вирусов по почте идет волнами и каждый раз там новая модификация, которая еще не детектится антивирусами. Помогают универсальные средства, которые проверяют автозапуск и детектят подозрительную активность в системных папках.

Для удаления вируса CRYPTED000007 можно воспользоваться следующими программами:

- Kaspersky Virus Removal Tool — утилитой от касперского http://www.kaspersky.ru/antivirus-removal-tool.

- Dr.Web CureIt! — похожий продукт от др.веб http://free.drweb.ru/cureit.

- Если не помогут первые две утилиты, попробуйте MALWAREBYTES 3.0 — https://ru.malwarebytes.com.

Скорее всего, что-то из этих продуктов очистит компьютер от шифровальщика CRYPTED000007. Если вдруг так случится, что они не помогут, попробуйте удалить вирус вручную. Методику по удалению я приводил на примере вируса да винчи и spora, можете посмотреть там. Если кратко по шагам, то действовать надо так:

- Смотрим список процессов, предварительно добавив несколько дополнительных столбцов в диспетчер задач.

- Находим процесс вируса, открываем папку, в которой он сидит и удаляем его.

- Чистим упоминание о процессе вируса по имени файла в реестре.

- Перезагружаемся и убеждаемся, что вируса CRYPTED000007 нет в списке запущенных процессов.

Двухступенчатые дешифраторы на интегральных микросхемах

Пример дешифратора для пятиразрядного двоичного кода. Каждый

дешифратор выполнен с управляющими входами, объединенными

конъюнктивно. При выполнении условия конъюнкции на выходе, номер

которого соответствует десятичному эквиваленту двоичного кода,

появится уровень логического “0”. В противном случае все выходы

находятся в состоянии логической единицы (рис. 10). Как следует из

рис. 6, пятиразрядный дешифратор, имеющий 32 выхода, выполнен на

базе четырех дешифраторов с использованием лишь одного

дополнительного инвертора, что достигнуто благодаря наличию входной

управляющей логики каждой интегральной микросхемы. Нетрудно

заметить, что входная логика дешифраторов КР1533ИД7 позволяет

реализовать функцию дешифратора 2×3 без дополнительных элементов, а

полного дешифратора 2×4 с использованием одного инвертора.

Рис. 10 – Схема полного пятиразрядного дешифратора 32 выхода

Программа Comfy File Recovery

Данную программу скорее стоит использовать для восстановления удаленной информации, нежели для расшифровки. Спасает «Comfy» далеко не всегда, но если другие способы не помогли, то определенно стоит ей воспользоваться.

Инструкция по использованию:

- Скачиваем и запускаем утилиту.

- В верхнем меню выбираем «Мастер».

- Нажимаем «Далее».

- Выбираем нужный диск, на котором находился потерянная информация.

- Запускаем «Глубокий анализ».

- Отмечаем опцию «Все файлы».

- Выставляем галочку напротив пункта удаленных данных.

- Дожидаемся окончания процесса. Процесс поиска может занять длительное время. Которое зависит от состояния и общего объема жесткого диска.

- После того как поиск завершится, отмечаете нужную информацию и жмете «Восстановить».

Программа показывает лучшую результативность при обнаружении и возврате удаленной информации. Поэтому «Comfy File Recovery» будет полезна в тех случаях, когда шифровальщик crypted000007 перед зашифровкой удалил рабочие данные и оставил только закодированный вариант.

Так работают не все модификации этого вируса, но возможно вам повезет и в вашем случае шансы на успех возрастут.

Как вариант, с помощью Comfy File Recovery можно попробовать вернуть прежние копии зашифрованных данных, скажем месячной давности. Возможно будут не так актуальны, но это лучше, чем ничего.

У утилиты есть аналоги: Hetman Partition Recovery, EaseUS Data Recovery, 7-Data Recovery и другие.

Определение кодировки

Есть несколько способов определения:

- В Ворде во время открытия документа: если есть отличия от СР1251, редактор предлагает выбирать одну из самых подходящих кодировок. Оценить, насколько они аналогичны, можно по превью текстового образца;

- В утилите KWrite. Сюда загружаете объект с расширением .txt и используете настройки в меню «Кодирование»;

- Открываете объект в обозревателе Mozilla Firefox. При правильном отображении в разделе «Вид» ищите кодировку. Нужный вариант – тот, возле которого установлен флажок. Если все отображается с ошибками, проверяете различные варианты в меню «Дополнительно»;

- Пользователи Unix могут воспользоваться приложением Enca.

С помощью предложенных инструментов вы можете быстро и легко раскодировать текст онлайн. Если у вас мало знаний, воспользуйтесь утилитами с простым меню и функционалом.

Как раскодировать текст в word

Поскольку этот редактор имеет огромную популярность и в нем создается большое число текстовых файлов, пользователи часто сталкиваются с некорректным отображением символов или невозможностью открыть фрагмент с неподходящей кодировкой.

Если документ Word открылся в режиме ограниченной функциональности, нужно убрать ее. Если вместо кириллицы или латиницы по-прежнему отображаются непонятные знаки, нужно указать правильную кодировку в настройках программы. Для этого жмем кнопку «Файл» (или “Office”, в ранней версии), затем кнопку «Параметры» и выбираем «Дополнительно». Во вкладке «Общие» ставим флажок в настройке «Подтверждать преобразование формата». Подтверждаем изменения, закрываем программу, а затем опять открываем файл в ней. В окне «Преобразование» выбираем «Кодированный текст». Выбираем нужный вариант, ориентируясь на пример отображаемого теста в превью.

Логические элементы

Определение 2

Логический элемент – это элемент, который осуществляет определенные логические зависимости между выходными и выходными сигналами.

Логические элементы предназначены для построения логических схем дискретных автоматического управления и контроля, логических схем вычислительных машин и прочих устройств. Абсолютно для любых видов логических элементов, вне зависимости от их физической природы, характерны дискретные значения выходных и входных сигналов. Логические элементы обычно состоят из одного или нескольких входов и одно, двух выходов. Значения единиц и нулей определяются логической функцией. Есть элементарные логические функции, при помощи которых составляются более сложные. Как правило логические элементы производятся в виде специальных интегральных схем. Основными логическими элементами являются:

- Конъюнкция (“И”). Данным элементом выполняется операция логического умножения.

- Дизъюнкция (“ИЛИ”). Данным элементом выполняется операция логического сложения.

- Отрицание (“НЕ”). Данным элементом выполняется операция логического отрицания.

- Конъюнкция с отрицанием (“И-НЕ”). Данным элементом выполняется операция логического умножения, а затем операция логического отрицания.

- Дизъюнкция с отрицанием (“ИЛИ-НЕ”). Данным элементом выполняется операция логического, а затем операция логического отрицания.